зӣ®еүҚеҫҲеӨҡдәәиҝҳжҳҜдҪҝз”ЁеҜҶз ҒжқҘзҷ»йҷҶжңҚеҠЎеҷЁпјҢдҪҶжҳҜиҝҷж ·дјҡжңүиў«жҡҙеҠӣз ҙи§ЈеҜҶз Ғзҡ„еҚұйҷ©пјҲйҷӨйқһи¶іеӨҹеӨҚжқӮпјүпјҢж №жҚ®йҖ—жҜ”们зҡ„иҰҒжұӮпјҢжҲ‘еҶҷдёӘжӣҙжҚўеҜҶз Ғзҷ»йҷҶж–№ејҸдёә KeyеҜҶеҢҷзҷ»йҷҶзҡ„з®ҖеҚ•ж•ҷзЁӢеҘҪдәҶгҖӮ

жң¬ж•ҷзЁӢжј”зӨәзҡ„жҳҜ ROOTз”ЁжҲ·е…ій—ӯеҜҶз Ғзҷ»йҷҶж–№ејҸпјҢжӣҙжҚўдёә KeyеҜҶеҢҷж–№ејҸзҷ»йҷҶгҖӮе…¶д»–йқһROOTз”ЁжҲ·д№ҹе·®дёҚеӨҡпјҢдёҚиҝҮ е…¬з§Ғ/з§ҒеҢҷ зҡ„дҪҚзҪ®е°ұеҸҳдәҶгҖӮ

еҗҢж—¶д№ҹеҸҜд»ҘеӨҡдёӘжңҚеҠЎеҷЁе…ұжңүдёҖдёӘеҜҶеҢҷпјҢд№ҹйҒҝе…ҚжңҚеҠЎеҷЁеӨӘеӨҡеҲҶдёҚжё…гҖӮ

дёәдәҶжңҚеҠЎеҷЁе®үе…ЁпјҢжҺЁиҚҗпјҡйқһ22з«ҜеҸЈ+KeyеҜҶеҢҷзҷ»йҷҶ+KeyеҜҶеҢҷеҜҶз ҒпјҢиҝҷж ·жҗӯй…ҚжңҖе®үе…ЁгҖӮ

е…¶д»–Linuxе®үе…Ёзұ»ж•ҷзЁӢпјҡhttps://doub.io/all-one/#жңҚеҠЎеҷЁе®үе…Ёзұ»

еҲ¶дҪңеҜҶеҢҷеҜ№

дҫқиө–зЎ®и®Ө

йҰ–е…ҲзЎ®дҝқдҪ зҡ„зі»з»ҹе®үиЈ…дәҶ openssl

openssl -V # жӯЈеёёжғ…еҶөдёӢдјҡиҝ”еӣһдёҖеӨ§дёІеҶ…е®№пјҢеҰӮжһңжҸҗзӨәВ -bash: openssl: command not found еҲҷд»ЈиЎЁжңӘе®үиЈ…пјҢз”ЁдёӢйқўзҡ„е‘Ҫд»Өе®үиЈ…пјҡ # CentOS зі»з»ҹпјҡ yum install openssl -y # Debian/Ubuntu зі»з»ҹ apt-get install openssl -y

з”ҹжҲҗеҜҶеҢҷеҜ№

жҲ‘们жү§иЎҢдёӢйқўиҝҷдёӘе‘Ҫд»ӨпјҢе°ұдјҡејҖе§Ӣз”ҹжҲҗ ssh еҜҶеҢҷеҜ№(з§ҒеҢҷ+е…¬еҢҷ)пјҢж №жҚ®дёӢйқўжҸҗзӨәжқҘз”ҹжҲҗгҖӮ

ssh-keygen

Generating public/private rsa key pair. Enter file in which to save the key (/root/.ssh/id_rsa): # иҫ“е…ҘиҰҒдҝқеӯҳзҡ„еҜҶеҢҷж–Ү件дҪҚзҪ®пјҢзӣҙжҺҘеӣһиҪҰ й»ҳи®ӨеҚіеҸҜ Created directory '/root/.ssh'. Enter passphrase (empty for no passphrase): # иҫ“е…ҘеҜҶеҢҷзҡ„еҜҶз ҒпјҢеҸҜзӣҙжҺҘеӣһиҪҰз•ҷз©әпјҢд№ҹеҸҜд»Ҙиҫ“е…ҘеҜҶз ҒжқҘиҝӣдёҖжӯҘеўһејәе®үе…ЁжҖ§(еҜҶеҢҷ+еҜҶз ҒеҸҢйҮҚдҝқйҷ©) Enter same passphrase again: # йҮҚеӨҚиҫ“е…ҘдёҖж¬ЎеҜҶеҢҷзҡ„еҜҶз Ғ Your identification has been saved in /root/.ssh/id_rsa. # дҪ зҡ„з§ҒеҢҷдҪҚзҪ® /root/.ssh/id_rsa Your public key has been saved in /root/.ssh/id_rsa.pub. # дҪ зҡ„е…¬еҢҷдҪҚзҪ® /root/.ssh/id_rsa.pub The key fingerprint is: 7c:25:bd:54:f5:fc:60:c0:86:c1:a0:32:7d:8a:80:c4 [email protected] The key's randomart image is: +--[ RSA 2048]----+ | .o.+..o..| | o . . o o+ o.| |. E o . . .o + o| | . + + o o o.| | . . S . . .| | . | | . | | | | | +-----------------+

й…ҚзҪ®жңҚеҠЎеҷЁе…¬еҢҷ

з”ҹжҲҗеҜҶеҢҷеҜ№еҗҺпјҢжҲ‘们иҝҳиҰҒеңЁжңҚеҠЎеҷЁдёҠйқўй…ҚзҪ®дёҖдёӢжүҚиғҪдҪҝз”Ёпјҡ

й…ҚзҪ®е…¬еҢҷ

cd .ssh # иҝӣе…Ҙ .ssh зӣ®еҪ• ls -a # . .. id_rsa id_rsa.pub # жҹҘзңӢеҪ“еүҚж–Ү件еӨ№(/root/.ssh/)дёӢзҡ„е…¬еҢҷ(id_rsa.pub)е’Ңз§ҒеҢҷ(id_rsa) mv id_rsa.pub authorized_keys # йҮҚе‘ҪеҗҚе…¬еҢҷ(id_rsa.pub) ls -a # . .. authorized_keys id_rsa # еҶҚжҹҘзңӢдёҖж¬ЎеҪ“еүҚж–Ү件еӨ№(/root/.ssh/)дёӢзҡ„е…¬еҢҷжҳҜеҗҰйҮҚе‘ҪеҗҚжҲҗеҠҹ chmod 600 authorized_keys chmod 700 ~/.ssh # 然еҗҺдҝ®ж”№еҜҶеҢҷж–Ү件зҡ„жқғйҷҗпјҢйҒҝе…Қиў«е…¶д»–з”ЁжҲ· дҝ®ж”№/еҲ йҷӨгҖӮ # chmod 600 - еҸӘжңүеұһдё»жңүиҜ»еҶҷжқғйҷҗгҖӮ # chmod 700 - еҸӘжңүеұһдё»жңүиҜ»гҖҒеҶҷгҖҒжү§иЎҢжқғйҷҗгҖӮ

й…ҚзҪ®SSH

然еҗҺжҲ‘们е°ұйңҖиҰҒй…ҚзҪ® SSHдәҶпјҢйңҖиҰҒејҖеҗҜ KeyеҜҶеҢҷзҷ»йҷҶйҖүйЎ№пјҲдёҖиҲ¬й»ҳи®ӨйғҪжҳҜејҖеҗҜзҡ„пјү

viВ /etc/ssh/sshd_config

жү“ејҖй…ҚзҪ®ж–Ү件пјҢжүҫеҲ°дёӢйқўеҮ дёӘеҸӮж•°пјҡ

RSAAuthentication yes PubkeyAuthentication yes # yes д»ЈиЎЁејҖеҗҜеҜҶеҢҷзҷ»йҷҶ

дёҖиҲ¬й»ҳи®ӨйғҪжҳҜyesејҖеҗҜзҡ„пјҢеҰӮжһңдёҚжҳҜпјҢйӮЈе°ұж”№дёәyesгҖӮ

然еҗҺйҮҚеҗҜSSHпјҡ

/etc/init.d/ssh restart # еҰӮжһңиҝҷдёӘжҸҗзӨәжІЎжңүжүҫеҲ°жңҚеҠЎпјҢйӮЈд№ҲиҜ•иҜ• /etc/init.d/sshd restart # CentOS7 еҲҷдҪҝз”Ёпјҡsystemctl restart sshd

й…ҚзҪ®е®ўжҲ·з«Ҝз§ҒеҢҷ

жңҚеҠЎеҷЁй…ҚзҪ®е®ҢжҜ•пјҢжҲ‘们иҝҳйңҖиҰҒй…ҚзҪ®SSHиҝһжҺҘе®ўжҲ·з«ҜгҖӮ

з§ҒеҢҷеҸ–еӣһжң¬ең°

cat /root/.ssh/id_rsa # еҰӮжһңз§ҒеҢҷз”ҹжҲҗдҪҚзҪ®дёҚдёҖж ·пјҢиҮӘе·ұж”№

йҰ–е…ҲжҲ‘们иҜ»еҸ– id_rsa еҜҶеҢҷж–Ү件пјҢ然еҗҺеұҸ幕дёҠдјҡиҫ“еҮәдёҖеӨ§дёІзҡ„еҜҶеҢҷпјҢжҲ‘们еңЁжң¬ең°з”өи„‘дёҠйқўж–°е»әдёҖдёӘж–Үжң¬ж–Ү件пјҢ并жҠҠеұҸ幕дёҠйқўзҡ„еҜҶеҢҷеӨҚеҲ¶еҮәжқҘеҶҷе…Ҙж–Ү件еҶ…пјҢж–Ү件еҸ–еҗҚдёә id_rsa пјҲиҝҷдёӘеҗҚз§°йҡҸж„ҸпјҢдҪҶиҝҷдёӘеҜҶеҢҷж–Ү件дёҖе®ҡиҰҒдҝқеӯҳеҘҪпјҒпјүгҖӮ

# еҜҶеҢҷж–Ү件е°ұеғҸиҝҷж · -----BEGIN RSA PRIVATE KEY----- Proc-Type: 4,ENCRYPTED DEK-Info: AES-128-CBC,EA47822BC49A9E56338A99D07084DA38 XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX ... ... -----END RSA PRIVATE KEY-----

然еҗҺжҲ‘们жү“ејҖSSHиҝһжҺҘе®ўжҲ·з«ҜпјҢжҲ‘з”Ёзҡ„жҳҜ XshellпјҢиҝҷйҮҢжј”зӨәеҰӮдҪ•еҜје…Ҙз§ҒеҢҷгҖӮ

XshellеҜје…Ҙз§ҒеҢҷ

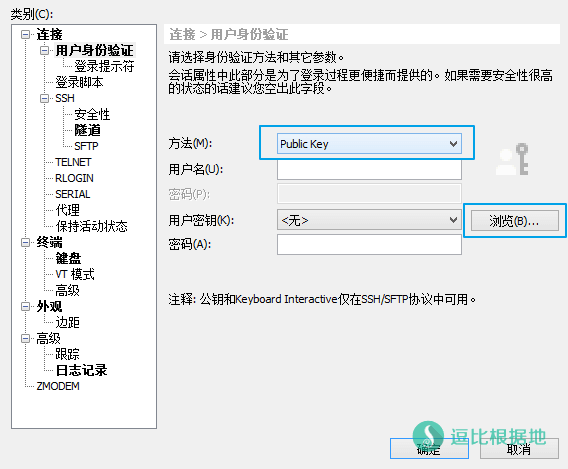

йҰ–е…Ҳжү“ејҖеҪ“еүҚдјҡиҜқзҡ„еұһжҖ§ вҖ”вҖ” иҝһжҺҘ вҖ”вҖ” з”ЁжҲ·иә«д»ҪйӘҢиҜҒ гҖӮ

з”ЁжҲ·иә«д»ҪйӘҢиҜҒж–№жі•йҖүжӢ© Public Key пјҢ然еҗҺжҲ‘们зӮ№еҮ» жөҸи§Ҳ жҢүй’®гҖӮ

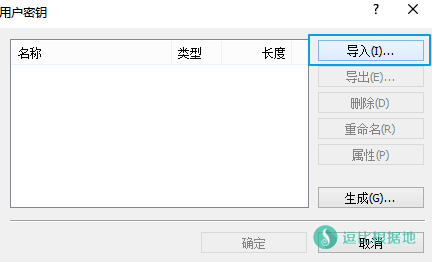

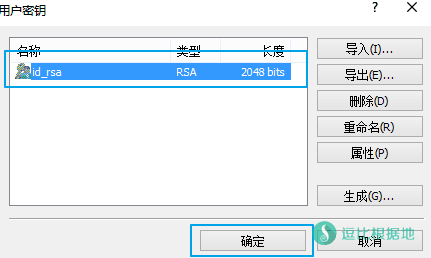

еңЁз”ЁжҲ·еҜҶеҢҷз®ЎзҗҶзӘ—еҸЈдёӯпјҢзӮ№еҮ» еҜје…Ҙ жҢүй’®пјҢ并йҖүжӢ©еҲҡеҲҡжҲ‘们еҸ–еӣһзҡ„з§ҒеҢҷж–Ү件 id_rsa гҖӮ

йҖүжӢ©еҗҺдјҡи®©дҪ иҫ“е…Ҙ з§ҒеҢҷзҡ„еҜҶз ҒпјҢеҰӮжһңдҪ дёҠйқўз”ҹжҲҗеҜҶеҢҷеҜ№зҡ„ж—¶еҖҷи®ҫзҪ®дәҶеҜҶз ҒпјҢйӮЈд№Ҳе°ұиҫ“е…ҘеҜҶз ҒпјҢеҗҰеҲҷз•ҷз©әгҖӮ然еҗҺзӮ№еҮ» зЎ®е®ҡ жҢү钮继з»ӯгҖӮ

йҖүжӢ©дҪ еҲҡеҲҡж·»еҠ зҡ„ з”ЁжҲ·еҜҶеҢҷпјҢзӮ№еҮ» зЎ®е®ҡ жҢүй’®гҖӮпјҲдёәдәҶиҜҶеҲ«жҖ§еҘҪдёҖдәӣпјҢеҸҜд»ҘйҮҚе‘ҪеҗҚдёҖдёӢеҗҚз§°пјҢйҒҝе…ҚеҲҶдёҚжё…еҜҶеҢҷжҳҜе“ӘдёӘжңҚеҠЎеҷЁзҡ„пјү

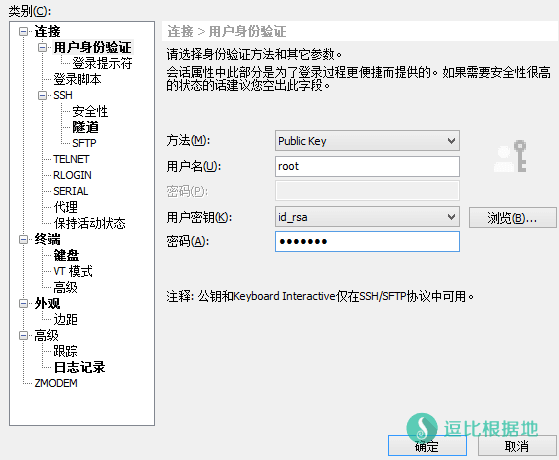

иҝҷж—¶еҖҷеҸҲеӣһеҲ° з”ЁжҲ·иә«д»ҪйӘҢиҜҒи®ҫзҪ®зӘ—еҸЈдәҶпјҢжҲ‘们填еҶҷз”ЁжҲ·еҗҚпјҡroot пјҢеҜҶз Ғпјҡз”ЁжҲ·еҜҶеҢҷзҡ„еҜҶз ҒпјҢзӮ№еҮ» зЎ®е®ҡ жҢүй’®еҚіеҸҜгҖӮ

然еҗҺжҲ‘们е°ұеҸҜд»Ҙж–ӯејҖжңҚеҠЎеҷЁиҝһжҺҘпјҢ然еҗҺйҮҚж–°иҝһжҺҘжңҚеҠЎеҷЁиҜ•иҜ•пјҲдҪҝз”ЁеҜҶеҢҷиҝһжҺҘпјүпјҢеҰӮжһңеҮәй—®йўҳдәҶд№ҹжІЎдәӢпјҢжҲ‘们жҡӮж—¶иҝҳжІЎжңүе…ій—ӯеҜҶз Ғзҷ»йҷҶпјҢиҝҳеҸҜд»Ҙз”ЁеҜҶз Ғзҷ»йҷҶдёҠеҺ»жҺ’й”ҷгҖӮ

еҰӮжһңзЎ®е®ҡеҸҜд»ҘжӯЈеёёдҪҝз”Ё KeyеҜҶеҢҷзҷ»йҷҶдәҶпјҢйӮЈд№ҲжҲ‘们е°ұйңҖиҰҒе…ій—ӯ еҜҶз Ғзҷ»йҷҶж–№ејҸдәҶгҖӮ

е…ій—ӯеҜҶз Ғзҷ»йҷҶж–№ејҸ

жҲ‘们жү“ејҖ SSHзҡ„й…ҚзҪ®ж–Ү件пјҢжүҫеҲ°дёӢйқўиҝҷдёӘеҸӮж•°гҖӮ

viВ /etc/ssh/sshd_config # й»ҳи®ӨиҝҷдёӘеҸӮж•°йҖүйЎ№е°ұжҳҜ noпјҢеҰӮжһңдёҚжҳҜеҲҷж”№дёә noпјҢеҰӮжһңеүҚйқўжңү жіЁйҮҠз¬Ұ# йӮЈд№Ҳе°ұеҺ»жҺү # PasswordAuthentication no

жңҖеҗҺйҮҚеҗҜSSHпјҡ

/etc/init.d/ssh restart # еҰӮжһңиҝҷдёӘжҸҗзӨәжІЎжңүжүҫеҲ°жңҚеҠЎпјҢйӮЈд№ҲиҜ•иҜ• /etc/init.d/sshd restart

е…¶д»–иҜҙжҳҺ

еӨҡжңҚеҠЎеҷЁе…ұз”ЁеҗҢдёҖдёӘеҜҶеҢҷ

еҪ“дҪ жңүеҫҲеӨҡжңҚеҠЎеҷЁпјҢдҪҶжҳҜдҪ дёҚжғіеҚ•зӢ¬з»ҷжҜҸдёӘжңҚеҠЎеҷЁз”ҹжҲҗдёҖдёӘдёӘеҚ•зӢ¬зҡ„еҜҶеҢҷпјҢйӮЈд№ҲдҪ еҸҜд»ҘеӨҡдёӘжңҚеҠЎеҷЁе…ұз”ЁдёҖдёӘеҜҶеҢҷгҖӮ

е…¬еҢҷдҪҚзҪ®д№ҹжҳҜе’ҢдёҠйқўж•ҷзЁӢиҜҙзҡ„дёҖж ·пјҢеҒҮи®ҫжҲ‘们жҳҜROOTз”ЁжҲ·пјҢйӮЈд№ҲеңЁ /root зӣ®еҪ•дёӢж–°е»әдёҖдёӘ .ssh зӣ®еҪ•пјҡ

mkdir /root/.ssh

然еҗҺжҠҠдҪ зҡ„дёҖдёӘе…¬еҢҷпјҲauthorized_keysпјүйҖҡиҝҮFTP/SFTPдёҠдј еҲ°е…¶д»–жңҚеҠЎеҷЁзҡ„В /root/.ssh зӣ®еҪ•еҶ…

жҲ–йҖҡиҝҮиҜ»еҸ–并еҶҷе…Ҙзҡ„ж–№ејҸжқҘеҶҷе…Ҙе…¶д»–жңҚеҠЎеҷЁзҡ„ /root/.ssh зӣ®еҪ•еҶ…

catВ authorized_keys # еңЁжңҚеҠЎеҷЁдёҠйқўиҜ»еҸ–дҪ зҡ„ е…¬еҢҷж–Ү件еҶ…е®№пјҢеҰӮжһңжҳҜеңЁжң¬ең°зӣҙжҺҘжү“ејҖеӨҚеҲ¶еҶ…е®№еҚіеҸҜ echo -e "xxxx" > /root/.ssh/authorized_keys # 然еҗҺжҠҠдёҠйқўд»Јз Ғзҡ„ xxxx ж”№дёәдҪ еӨҚеҲ¶зҡ„е…¬еҢҷж–Ү件еҶ…е®№пјҢ然еҗҺз”ЁдёҠйқўзҡ„е‘Ҫд»ӨеҶҷе…ҘеҲ°В /root/.ssh/authorized_keys В ж–Ү件еҶ…гҖӮ

然еҗҺеҶҚж №жҚ®дёҠйқўзҡ„ ж•ҷзЁӢй…ҚзҪ®SSHеҚіеҸҜгҖӮ

иҪ¬иҪҪиҜ·и¶…й“ҫжҺҘжіЁжҳҺпјҡйҖ—жҜ”ж №жҚ®ең° » Linux жӣҙжҚўеҜҶз Ғзҷ»йҷҶж–№ејҸ дёәдҪҝз”Ё KeyеҜҶеҢҷе®үе…Ёзҷ»йҷҶпјҢйҒҝе…Қиў«жҡҙеҠӣз ҙи§ЈеҜҶз Ғ

иҙЈд»»еЈ°жҳҺпјҡжң¬з«ҷдёҖеҲҮиө„жәҗд»…з”ЁдҪңдәӨжөҒеӯҰд№ пјҢиҜ·еӢҝз”ЁдҪңе•ҶдёҡжҲ–иҝқжі•иЎҢдёәпјҒеҰӮйҖ жҲҗд»»дҪ•еҗҺжһңпјҢжң¬з«ҷжҰӮдёҚиҙҹиҙЈпјҒ

иҮӘе·ұжң¬ең°иҪҜ件з”ҹжҲҗе’ҢжңҚеҠЎеҷЁдёҠйқўз”ҹжҲҗжҳҜдёҖж ·зҡ„пјҢи§үеҫ—VPSдёҚе®үе…ЁпјҢдёҚз”ЁVPSдёҚе°ұеҘҪдәҶгҖӮ